أساسيات الأمن السيبراني

2024-11-05

أساسيات الأمن السيبراني تتعلق بحماية الأنظمة الرقمية، والشبكات، والبرمجيات، والبيانات من الهجمات الإلكترونية. يُعتبر الأمن السيبراني جزءًا أساسيًا من التكنولوجيا الحديثة لأنه يوفر حماية ضد التهديدات التي قد تؤثر على المعلومات الحساسة أو تهدد استمرارية الأعمال.

ما هو الأمن السيبراني؟

الأمن السيبراني هو ممارسة حماية الأنظمة الرقمية والبنية التحتية من الهجمات الإلكترونية. ويشمل عمليات الدفاع ضد التهديدات والهجمات الضارة التي تهدف إلى سرقة المعلومات، أو التلاعب بها، أو إلحاق الضرر بالأنظمة.

أهمية الأمن السيبراني

- حماية المعلومات الحساسة: من التسريبات غير المصرح بها أو من الوصول غير المصرح به.

- حماية البيانات الشخصية: لضمان سرية البيانات مثل الأسماء، العناوين، البيانات البنكية، وغيرها.

- الحفاظ على الثقة: الشركات والمؤسسات التي تطبق أمنًا سيبرانيًا قويًا تكسب ثقة المستخدمين والمستثمرين.

- استمرارية العمل: الحماية من الهجمات التي قد تعطل العمليات اليومية وتؤدي لخسائر مادية.

مكونات الأمن السيبراني الأساسية

أمن الشبكات (Network Security): حماية الشبكات الداخلية للمؤسسة من التهديدات التي قد تؤثر على الأجهزة المتصلة بها. يتضمن استخدام جدران الحماية (Firewalls)، وبرامج كشف التسلل (IDS)، وتشفير البيانات المنقولة.

أمن المعلومات (Information Security): حماية البيانات من الوصول غير المصرح به أو التعديل. تشمل هذه التدابير التشفير، وأنظمة إدارة الوصول، وسياسات التحكم في الوصول.

أمن التطبيقات (Application Security): حماية التطبيقات البرمجية من الثغرات الأمنية التي قد تسمح بالاختراق. يشمل ذلك تأمين الأكواد البرمجية، والاختبار الدوري للثغرات.

إدارة الهوية والوصول (Identity and Access Management - IAM): التأكد من أن الأفراد المصرح لهم فقط هم من يمكنهم الوصول إلى الأنظمة والبيانات. تشمل الإجراءات إدارة كلمات المرور، والمصادقة متعددة العوامل (MFA).

أمن الأجهزة (Endpoint Security): حماية الأجهزة مثل الحواسيب المحمولة، والهواتف الذكية، والأجهزة اللوحية المتصلة بالشبكة من البرامج الضارة والوصول غير المصرح به.

الاستجابة للحوادث (Incident Response): خطط جاهزة للاستجابة في حالة وقوع حادث أمني. تتضمن استراتيجيات الكشف المبكر، وعزل التهديد، والتحقيق في الأسباب، واستعادة الأنظمة.

التهديدات السيبرانية الشائعة

البرمجيات الضارة (Malware): مثل الفيروسات، وأحصنة طروادة، وبرمجيات الفدية التي تصيب الأنظمة وتقوم بتعطيلها أو سرقة البيانات.

الهجمات الإلكترونية (Cyber Attacks): مثل الهجمات من نوع "الحرمان من الخدمة" (DDoS) والتي تغمر الخوادم بحركة مرور ضخمة تجعلها غير قادرة على الاستجابة للمستخدمين الشرعيين.

التصيد الاحتيالي (Phishing): محاولات خداع المستخدمين للحصول على معلوماتهم الحساسة عن طريق رسائل بريد إلكتروني أو مواقع ويب مزيفة.

البرمجة النصية عبر المواقع (Cross-Site Scripting - XSS): استغلال ثغرات في المواقع الإلكترونية لحقن أكواد ضارة تؤدي لتسريب بيانات المستخدمين.

الهندسة الاجتماعية (Social Engineering): استغلال نقاط الضعف البشرية لخداع الأشخاص للحصول على معلومات حساسة أو تسهيل الوصول إلى النظام.

أفضل الممارسات في الأمن السيبراني

استخدام كلمات مرور قوية وتغييرها بانتظام: يجب أن تكون كلمات المرور معقدة ويصعب تخمينها.

التحديثات المستمرة للبرمجيات: تحديث التطبيقات والأنظمة بانتظام لإصلاح الثغرات المعروفة التي يمكن أن يستغلها المهاجمون.

التشفير: استخدام التشفير لضمان سرية المعلومات أثناء النقل والتخزين.

التدريب والتوعية: تثقيف الموظفين حول التهديدات الأمنية، مثل التصيد الاحتيالي والهندسة الاجتماعية.

المصادقة متعددة العوامل (MFA): تفعيل المصادقة الثنائية أو المتعددة، والتي تزيد من مستوى الأمان وتجعل الوصول غير المصرح به أكثر صعوبة.

إجراء الاختبارات الأمنية الدورية: اختبار النظام بانتظام لتحديد الثغرات ومعالجتها قبل أن يتم استغلالها.

إعداد خطط الاستجابة للحوادث: وجود خطة فعّالة للاستجابة في حال وقوع هجوم، تشمل إجراءات العزل، والاستعادة، والتحقيق في الحادث.

تقنيات وأدوات الأمن السيبراني

جدران الحماية (Firewalls): تمنع الوصول غير المصرح به إلى الشبكات، وتسمح فقط بالمرور للبيانات الضرورية.

أنظمة كشف التسلل ومنعه (IDS/IPS): تكتشف وتحظر النشاطات غير المصرح بها في الشبكة.

برامج مكافحة الفيروسات (Antivirus Software): تحمي من الفيروسات والبرامج الضارة التي قد تصيب النظام.

أنظمة التشفير (Encryption Systems): تقوم بتشفير البيانات لجعلها غير قابلة للقراءة دون مفتاح التشفير.

إدارة سجل النشاطات (Log Management): مراقبة وتسجيل النشاطات للتعرف على الأنشطة المشبوهة وتحليلها.

أدوات اختبار الاختراق (Penetration Testing Tools): أدوات لاختبار نقاط الضعف عن طريق محاكاة الهجمات بهدف اكتشاف الثغرات.

مستقبل الأمن السيبراني

الأمن السيبراني يتطور باستمرار لمواكبة التهديدات الجديدة. ومع زيادة استخدام الذكاء الاصطناعي، وإنترنت الأشياء، والحوسبة السحابية، أصبحت الحاجة إلى تدابير أمنية أكثر تطوراً ضرورية. من المتوقع أن يلعب الذكاء الاصطناعي دورًا أكبر في الكشف عن التهديدات والاستجابة لها بشكل أسرع، مما سيساعد على تعزيز الدفاعات السيبرانية وجعلها أكثر كفاءة وفعالية.

مقتبس من : https://sifr.digital

عدد المشاهدات: 694857

متخصص - التخصصات التكنلوجية

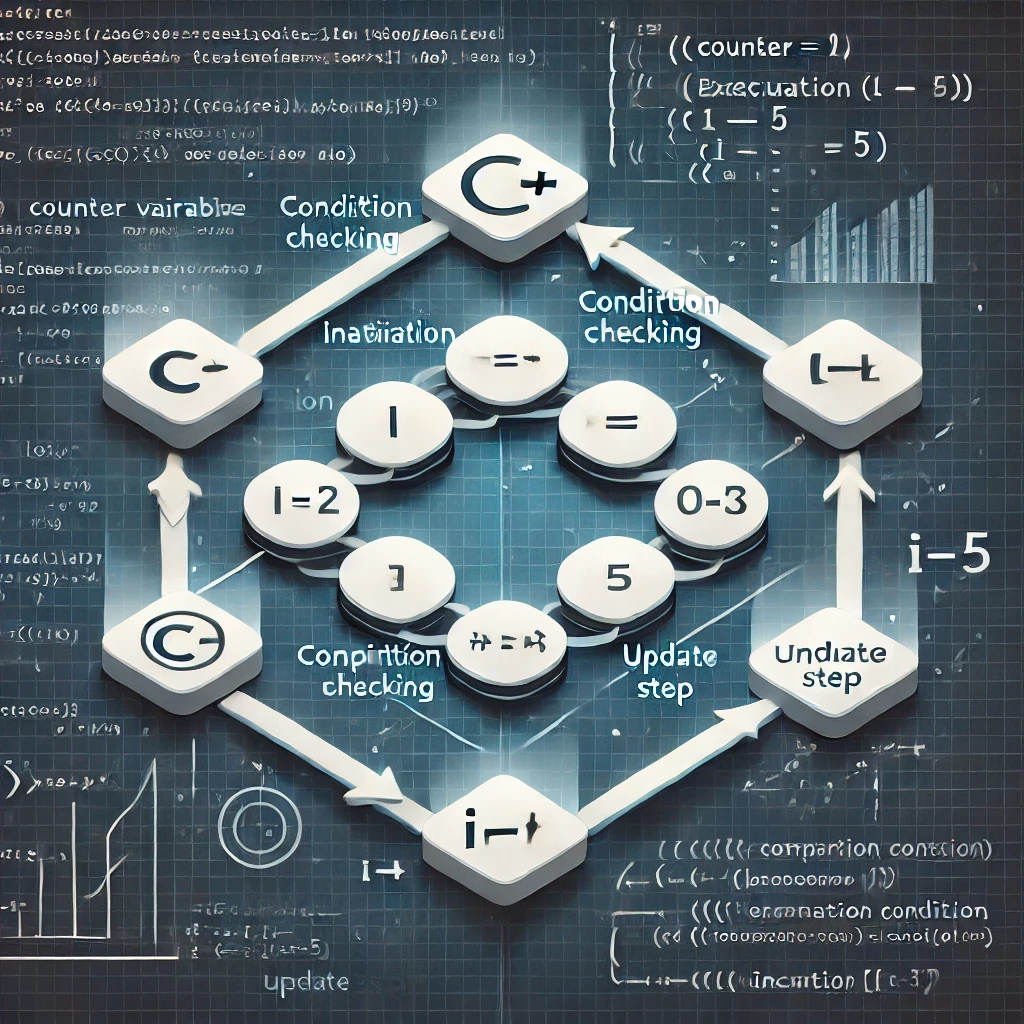

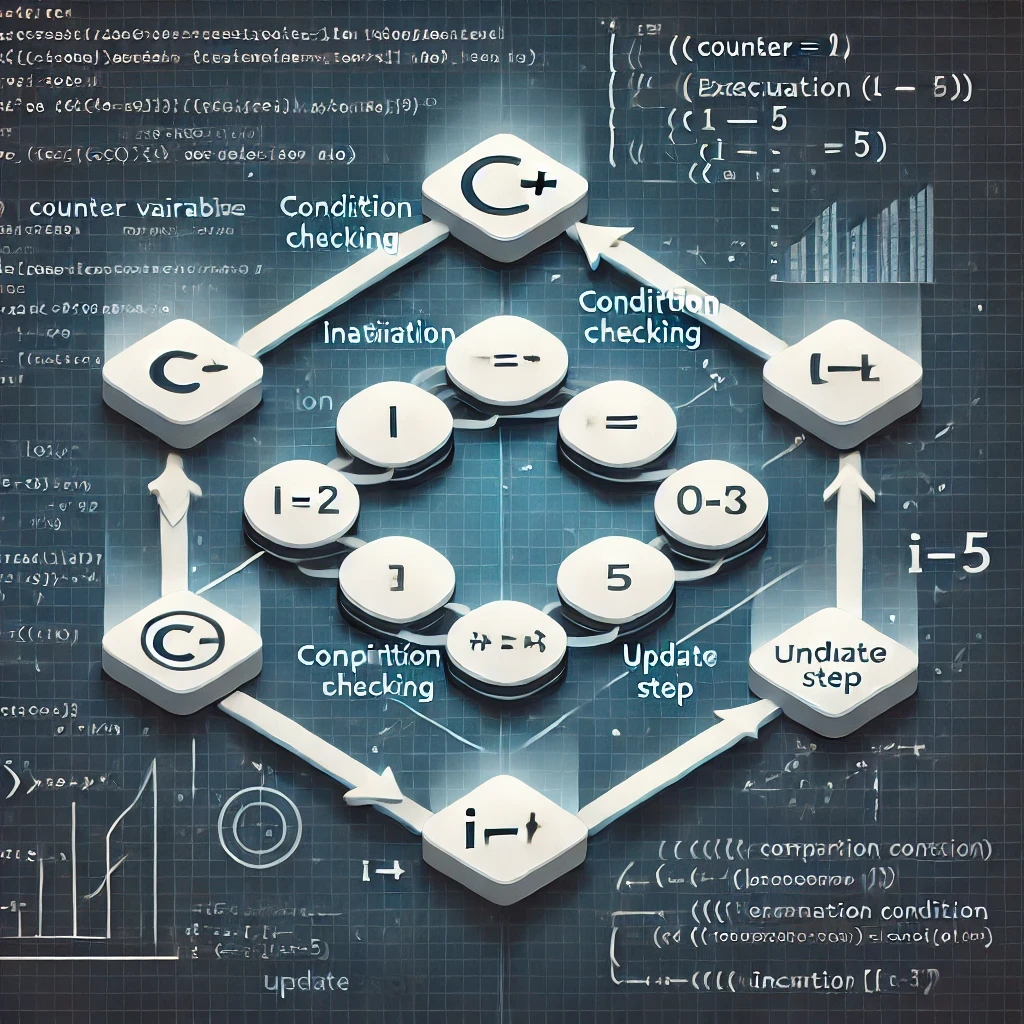

20 مثالًا على استخدام for loop في لغة C++

2025-01-29

شرح كامل عن جملة for في لغة C++

2025-01-29

20 مثال على الجمل الشرطية بلغةc++

2025-01-27

ملخص شامل c++

2025-01-27

مشاري عبدالله يكتب خطة دراسية رقمية للمرحلة الجامعية

2025-01-13