الأمن السيبراني وفروعه وتطبيقاته

2024-12-18

الأمن السيبراني: فروعه وتطبيقاته

الأمن السيبراني هو مجال يهدف إلى حماية الأنظمة والشبكات والمعلومات من الهجمات الرقمية التي تهدف إلى سرقة البيانات أو إتلافها أو تعطيل العمليات. مع تزايد الاعتماد على التكنولوجيا، أصبح الأمن السيبراني من أولويات الأفراد والشركات والحكومات لضمان حماية البيانات والأنظمة الحساسة.

ما هو الأمن السيبراني؟

يُعرف الأمن السيبراني بأنه مجموعة من الإجراءات والتقنيات المصممة لحماية الأجهزة الإلكترونية، والشبكات، والبرمجيات، والبيانات من أي تهديدات إلكترونية. تهدف هذه الجهود إلى التصدي للهجمات الرقمية مثل الفيروسات، وهجمات الفدية (Ransomware)، والاختراقات.

أهم فروع الأمن السيبراني

1. أمن الشبكات

يركز هذا الفرع على حماية شبكات الاتصال من الهجمات غير المصرح بها. يتضمن ذلك استخدام الجدران النارية (Firewalls)، وأنظمة الكشف عن التسلل (IDS)، وأدوات التشفير.

2. أمن التطبيقات

يهدف إلى حماية البرمجيات والتطبيقات من الثغرات التي قد تستغلها الهجمات. يتم ذلك من خلال تصميم تطبيقات آمنة، واختبار أمان الكود، وتحديث البرمجيات بشكل دوري.

3. أمن البيانات

يُعنى بحماية البيانات أثناء نقلها أو تخزينها، ويشمل تقنيات مثل التشفير وإدارة الوصول لحماية المعلومات الحساسة من السرقة أو التلف.

4. إدارة الهوية والوصول (IAM)

يركز هذا الفرع على ضمان أن الأشخاص المصرح لهم فقط يمكنهم الوصول إلى الأنظمة والبيانات. يتضمن ذلك كلمات المرور، والمصادقة متعددة العوامل (MFA)، وأنظمة التحكم في الوصول.

5. أمن السحابة

مع تزايد استخدام الخدمات السحابية، أصبح هذا الفرع يركز على حماية البنية التحتية والبيانات المخزنة في السحابة من أي تهديدات.

6. الاستجابة للحوادث

يهدف هذا الفرع إلى تطوير خطط واستراتيجيات للاستجابة للهجمات السيبرانية وتقليل تأثيرها، بما في ذلك تحديد التهديدات والتعافي منها بسرعة.

7. الأمن التشغيلي

يركز على إدارة العمليات اليومية للأمن السيبراني، بما في ذلك مراقبة الأنظمة والشبكات واكتشاف التهديدات والتحكم فيها.

أهم تطبيقات الأمن السيبراني

1. حماية البيانات الشخصية

• يستخدم الأفراد تقنيات مثل كلمات المرور القوية والتشفير لحماية بياناتهم الشخصية، مثل المعلومات البنكية والبريد الإلكتروني.

2. حماية البنية التحتية الحيوية

• تُطبق الحكومات والشركات تقنيات الأمن السيبراني لحماية شبكات الكهرباء، وأنظمة النقل، والمستشفيات من الهجمات التي قد تعطلها.

3. أمن التجارة الإلكترونية

• تعتمد مواقع التجارة الإلكترونية على الأمن السيبراني لحماية المعاملات المالية ومعلومات العملاء، باستخدام تقنيات مثل التشفير وبرامج مكافحة الاحتيال.

4. أمن المؤسسات

• تعتمد الشركات على أنظمة الحماية الإلكترونية لحماية بياناتها الحساسة وأنظمتها من الهجمات. تشمل هذه الأنظمة برامج مكافحة الفيروسات وأنظمة الكشف عن الاختراق.

5. أمن الأجهزة الذكية (IoT)

• مع انتشار الأجهزة المتصلة بالإنترنت، يتم استخدام تقنيات الأمن السيبراني لحماية هذه الأجهزة من الاستغلال، خاصة في المنازل الذكية والمدن الذكية.

6. حماية وسائل التواصل الاجتماعي

• يتم استخدام الأمن السيبراني لحماية حسابات المستخدمين من الاختراق ومنع سرقة الهوية أو نشر المعلومات المضللة.

التحديات في الأمن السيبراني

رغم التطور الكبير في هذا المجال، تواجه تطبيقات الأمن السيبراني عدة تحديات، منها:

1. التطور المستمر للهجمات: يتطور المهاجمون باستمرار، مما يتطلب من خبراء الأمن تطوير حلول مبتكرة.

2. نقص الوعي الأمني: ضعف المعرفة لدى الأفراد يعرضهم لخطر الوقوع ضحية لهجمات التصيد الاحتيالي أو الاحتيال الإلكتروني.

3. نقص الكوادر المتخصصة: هناك حاجة ملحة لزيادة عدد الخبراء المتخصصين في هذا المجال.

خاتمة

الأمن السيبراني ليس مجرد خيار، بل ضرورة في العصر الرقمي الحالي. مع التطور السريع للتكنولوجيا، يصبح الاستثمار في الأمن السيبراني أمرًا حيويًا لحماية الأفراد والمؤسسات من المخاطر الإلكترونية. يعتبر الأمن السيبراني مجالًا دائم التطور، مما يتطلب مواكبة التغيرات والتحديات لضمان الحماية الكاملة.

عدد المشاهدات: 721983

متخصص - التخصصات التكنلوجية

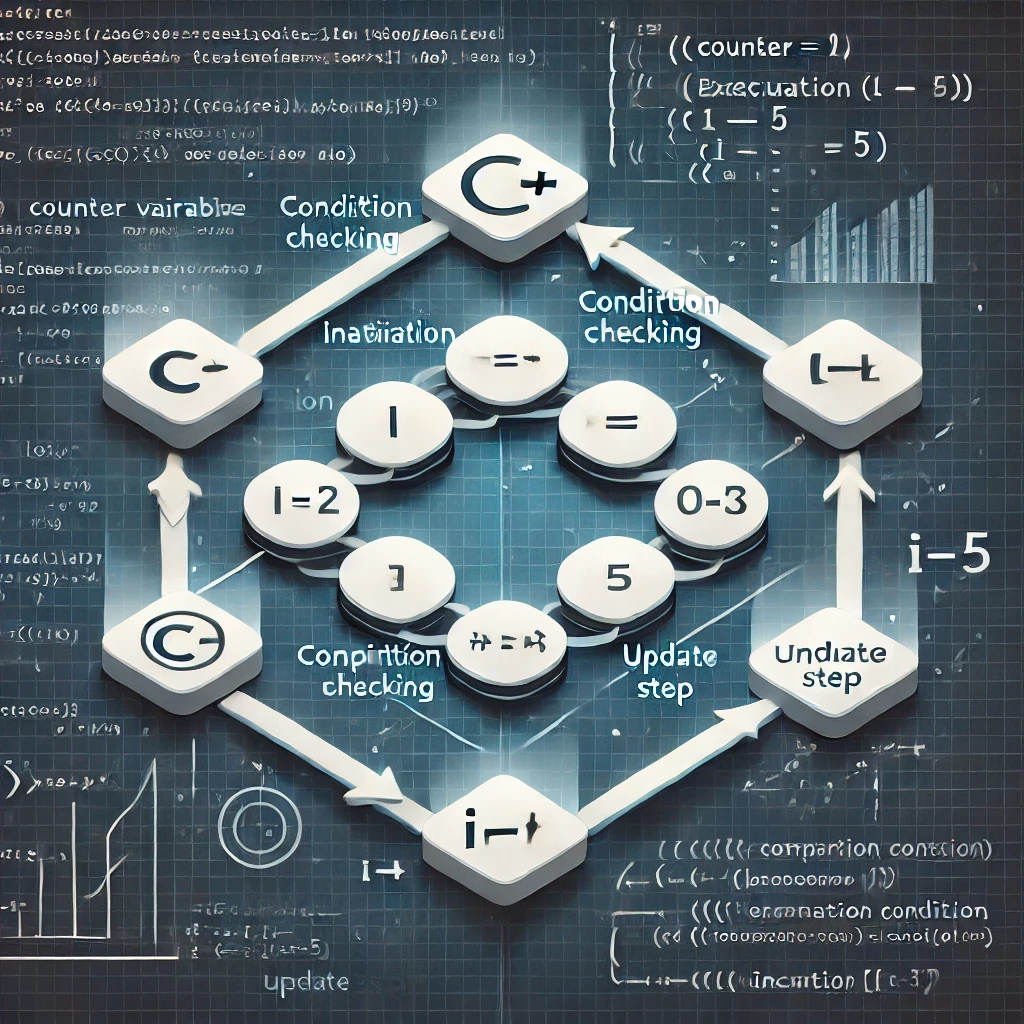

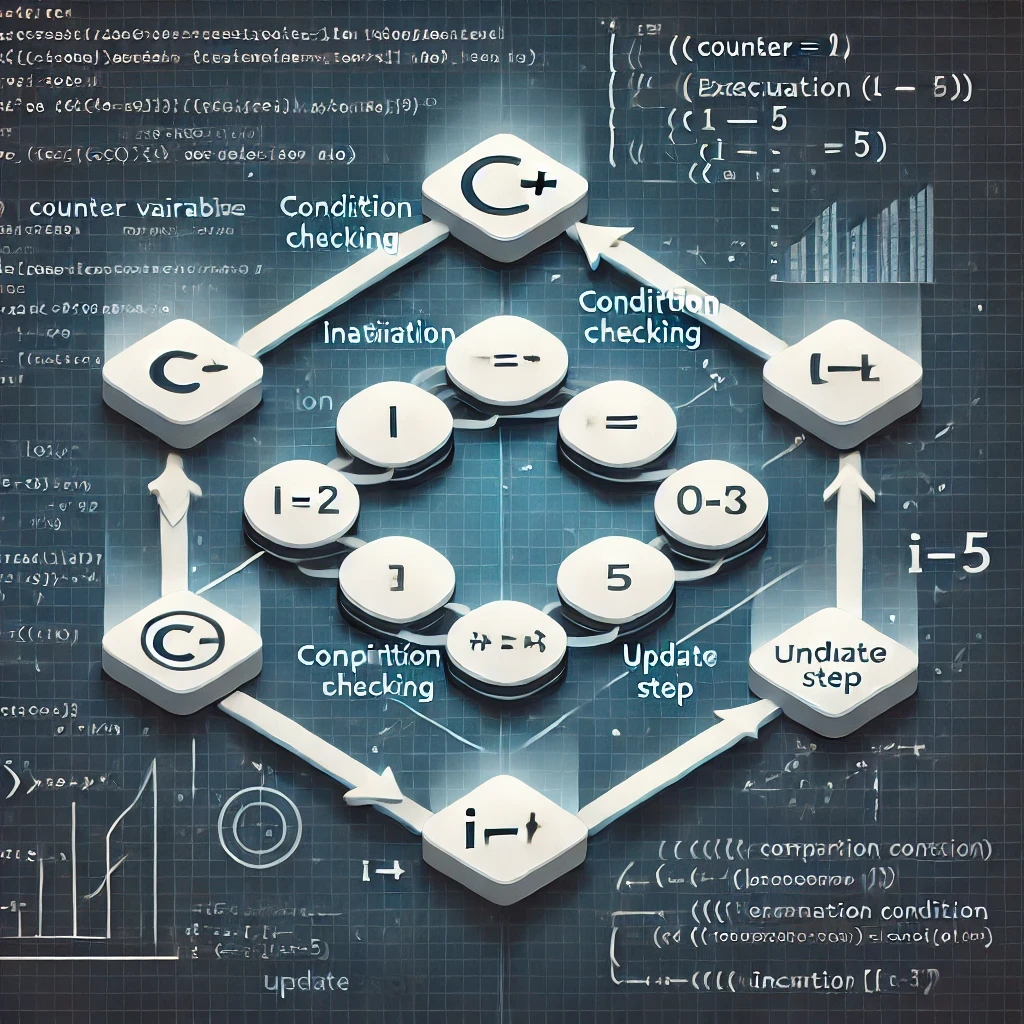

20 مثالًا على استخدام for loop في لغة C++

2025-01-29

شرح كامل عن جملة for في لغة C++

2025-01-29

20 مثال على الجمل الشرطية بلغةc++

2025-01-27

ملخص شامل c++

2025-01-27

مشاري عبدالله يكتب خطة دراسية رقمية للمرحلة الجامعية

2025-01-13